php-fpm.conf & php.ini 安全优化实践

0x01 关于 php

0x02 此次演示环境

0x03 下载 php-5.6.32.tar.gz,并安装好php所需的各种依赖库

0x01 关于 php

0x02 此次演示环境

0x03 下载 php-5.6.32.tar.gz,并安装好php所需的各种依赖库

0x01 在进行真正的 mysql 部署之前,我们不妨先来大致了解下,在实际入侵过程中,仅仅利用mysql,我们到底能干些什么,了解了这些最基本的点之后,我们再进行针对性防御:

0x02 演示环境:

0x03 下载,解压 mysql-5.6.27-linux-glibc2.5-x86_64.tar.gz

0x04 开始初始化mysql

务必以一个伪用户身份来运行mysql服务,防止别人利用mysql进行提权,后面还会再细说,另外,web服务和数据库服务严禁用同一个系统用户,这样做主要是为了防止入侵者直接通过sql语句往网站目录中写webshell

0x01 关于 nginx

0x02 正确理解 linux 对文件,目录,[ 读 写 执行 ] 权限的真正含义,这东西不能靠干说,因为根本理解不扎实,大家可以自己在系统中创建两个普通用户,不停地切换目录文件权限,以深入仔细体会,后面网站目录权限设置要用到这些基础,如果连这些都搞不清,想灵活应用就难了,耐心点,等透彻理解之后,你就会发现真TM简单

目录 读[r / 4] 写[w / 2] 执行[x / 1]

文件 读[r / 4] 写[w / 2] 执行[x / 1]

0x01 关于lsyncd

环境准备:

0x02 在需要进行实时同步的 rsync 客户端机器上[ 这里是RsyncClient26 ]编译安装lsyncd,如下

0x01 关于 etherape:

0x02 环境:

前言:

一款经典的高级组包工具,虽然老旧,但不乏经典,你完全可以利用它任意组装专属的 tcp,udp,icmp 数据报文格式,废话不多说,咱们直奔主题…

0x01 实验环境:

0x02 编译安装 hping3:

0x01 关于 NTFS 交换数据流

0x02 如何实际创建一个数据交换流文件,其实方法很简单,如下

0x03 演示环境

0x01 本次实验环境大致如下:

0x02 我们要实现的最终目的

0x01 关于bettercap:

0x02 基本介绍:

0x03 首先,安装好bettercap,如果你系统的ruby版本小于1.9记得务必先升级一下,更多详情请参考其官方说明,如下

0x01 基础命令使用:

演示环境:

|

|

查看本机ip配置:

查看当前机器中所有的网络连接:

0x01 关于termite [ Earthworm的升级版 ],程序地址, http://rootkiter.com/Termite/

0x02 程序分为两部分,admin[为控制端]和agent[为代理端节点],admin和agent所有选项用途均一致

0x03 此次模拟环境如下:

关于icmp 隧道使用场景简单说明:

0x01 此次用于演示的环境大致如下:

|

|

0x01 关于teamviewer

0x02 此次实验环境:

0x03 想实现的最终目的

0x04 在两端机器上安装好teamviewer,务必记得安装时,选择’高级’安装,把’vpn功能’都勾选上,主要就是用这个功能

0x01 在说mysql主从复制之前,我们先来大致了解一些关于不同级别的同步方案

基于文件级别的同步

非实时同步

实时同步

基于文件系统级别的同步

基于数据库级别的同步,对于数据库而言基本都属于实时同步,但实时并不一定意味着就是同步操作,也可能是用异步的方式在操作

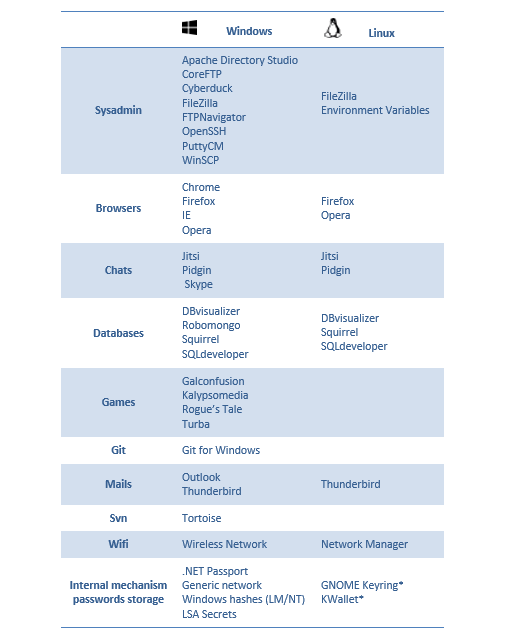

几乎支持市面上大部分常用工具,另外,脚本自身基于py,跨平台性相对较好,免杀效果也还不错,不过,实战中务必要在一个较高权限[最好是提权后的root或system]下运行,否则你很可能什么都抓不到,实战中用过几次,主要是想用它来搜集内网机器上的各种密码,但,并不是特别靠谱,有些行为还是很容易被杀软捕捉到,自己如果不会免杀,就很头疼了,更多详情大家可自行参考其github, https://github.com/AlessandroZ/LaZagne 话说回来,作为学习样本还是很不错的